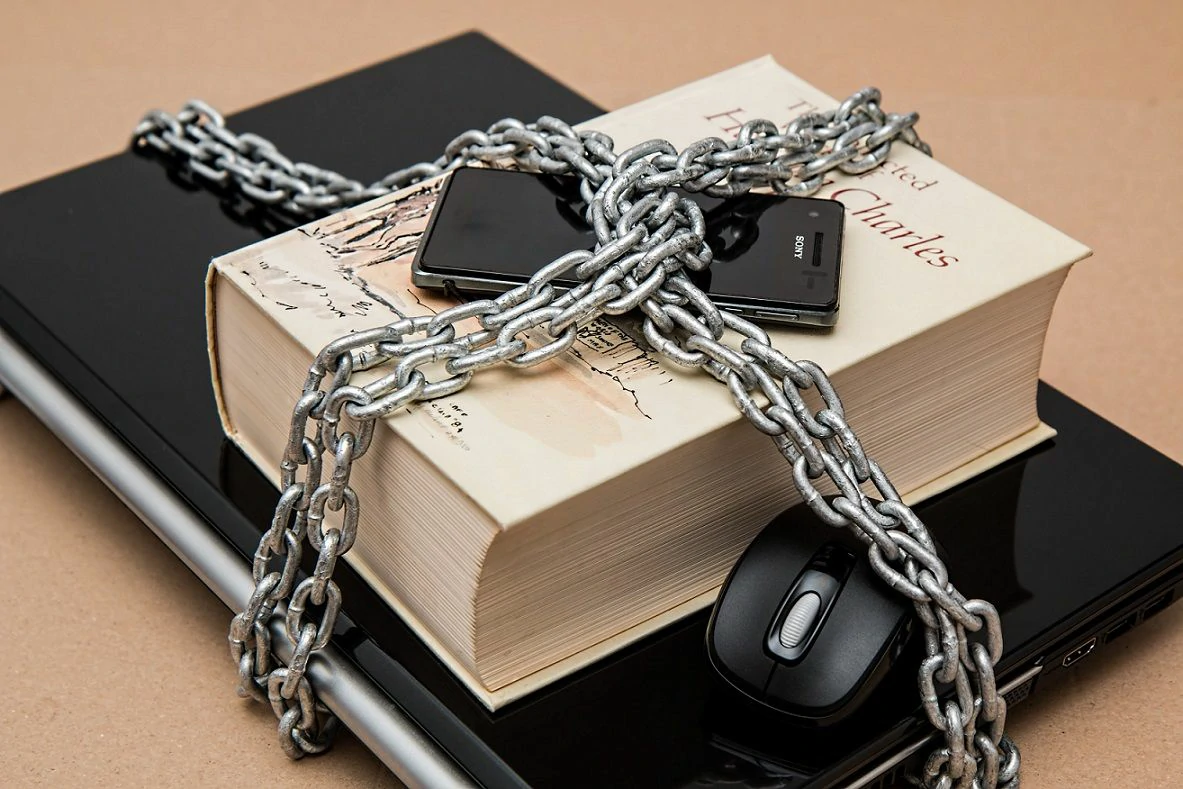

Neutralidad de la red: ¿Su final marca el inicio de la privatización de internet?

Para poder dimensionar el efecto colateral que tiene la finalización de este concepto en los Estados Unidos, resulta necesario conocer su significado el cual se define así

La uberización: entre la tendencia y lo fundamental en la economía digital

Si uno quisiera medir el impacto que Uber ha generado en la economía mundial, bastaría con saber que su importancia ha sido tal, que para referirse al modelo de negocio en

Cloud computing: beneficios y retos

Un desarrollo para los emprendimientos La década del 2010 fue el momento en el que las empresas empezaron a ver al cloud computing como un desarrollo realmente eficiente y

A esto se enfrentarán los emprendedores en 2018

Transformación digital El año pasado fue el inicio de muchas de las tendencias e innovaciones que emprendedores y startups deberán tener en cuenta para fijar metas de pro

¿Qué depara el 2018 en términos de ciberseguridad?

Una tarea pendiente Este año terminará siendo uno de los más delicados en términos de vulnerabilidad informática. Distintas industrias, a pesar de haberse preparado, no

Cinco pasos para convertirse en un CEO digital

Cambios esenciales Se habla de tener emprendimientos y empresas que tomen conciencia sobre hacer parte de una renovación digital. Un cambio que modifique sensiblemente los

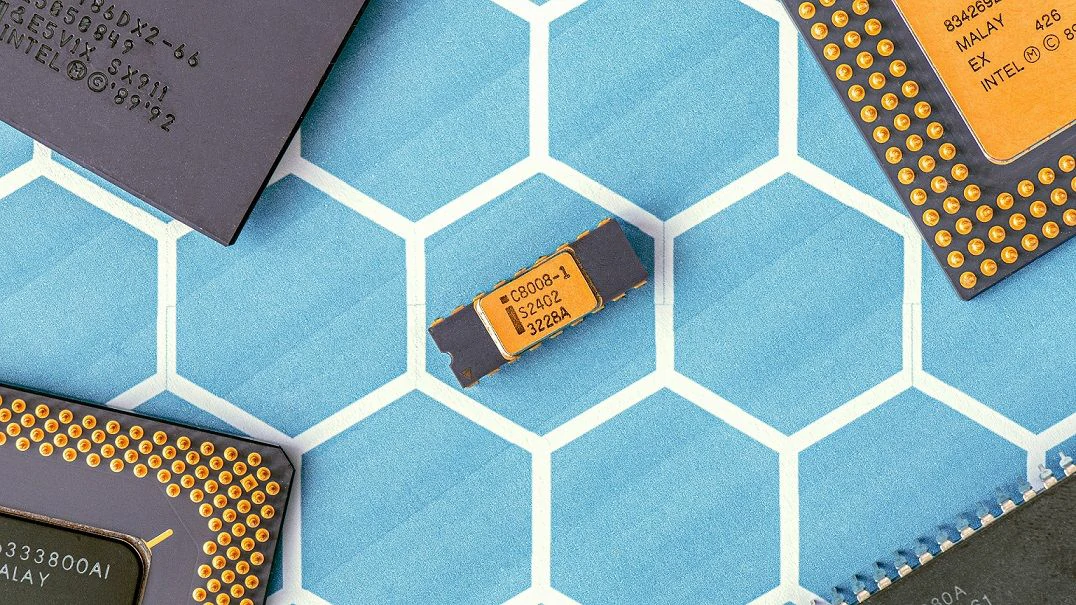

¿Estamos en medio de la Cuarta Revolución Industrial?

Transformación de lo cotidiano A pesar de que el término empezó a surgir con más fuerza hace un par de años, y que cada vez hay más adeptos al tema, aún se pone en en

Transformación digital empresarial: más allá de la compra de tecnología

Entender qué demanda el mercado y cómo funcionan los usuarios La transformación digital de las empresas es en un tema recurrente. La necesidad de que las compañías cuen

Todo lo que debes saber sobre «Ciberseguridad»

En la era digital actual, la ciberseguridad se ha vuelto cada vez más crítica tanto para las grandes corporaciones como para las pequeñas empresas, por igual. Hoy,&n

Estrategia competitiva: ejemplos de éxito

Esta publicación fue escrita originalmente por Por: ALEX GRAHAM – FINANCE BLOG EDITOR @ TOPTAL Evolución de la estrategia corporativa L