¿Qué depara el 2018 en términos de ciberseguridad?

Una tarea pendiente Este año terminará siendo uno de los más delicados en términos de vulnerabilidad informática. Distintas industrias, a pesar de haberse preparado, no

Todo lo que debes saber sobre «Ciberseguridad»

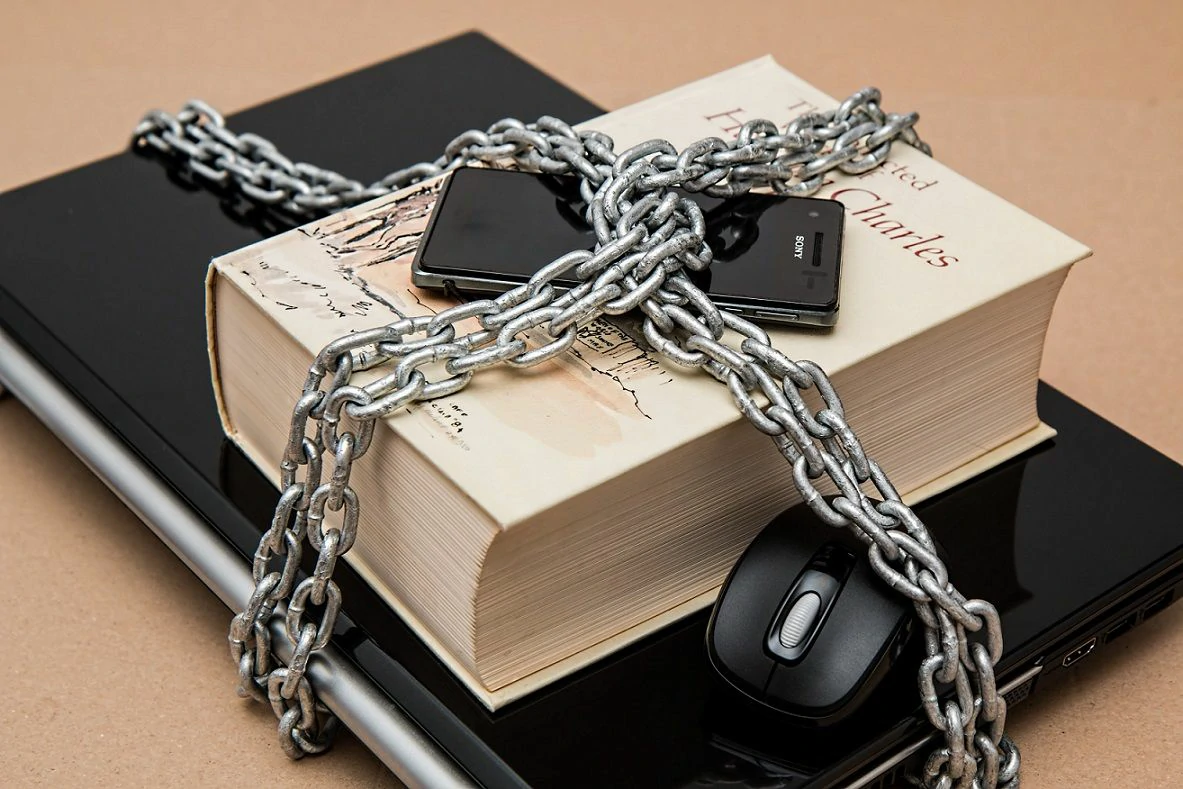

En la era digital actual, la ciberseguridad se ha vuelto cada vez más crítica tanto para las grandes corporaciones como para las pequeñas empresas, por igual. Hoy,&n

La ciberseguridad, una tarea de todos

Cada vez es más común ver entre los titulares de los medios noticias sobre ciberdelincuencia, ciberespionaje, o ciberterrorismo para atacar a los gobiernos, empresas o a personas